Mục lục:

- Tác giả John Day day@howwhatproduce.com.

- Public 2024-01-30 13:33.

- Sửa đổi lần cuối 2025-01-23 15:15.

Mục đích của tài liệu hướng dẫn này là chỉ cho bạn cách kết nối tự động và an toàn từ Raspberry Pi của bạn với máy chủ đám mây từ xa (và ngược lại) để thực hiện sao lưu và cập nhật, v.v. Để thực hiện việc này, bạn sử dụng cặp khóa SSH. loại bỏ nhu cầu nhớ mật khẩu và cung cấp cho bạn kết nối an toàn hơn.

(CAVEAT - Đừng thử điều này nếu bạn không đủ năng lực trong việc định cấu hình các quyền của Linux, nếu không, bạn sẽ khiến hệ thống của mình dễ bị tin tặc tấn công hơn.)

Yêu cầu

1. Raspberry Pi với giao diện dòng lệnh (CLI) như bạn thấy trên Putty.

2. Truy cập vào máy chủ đám mây từ xa được lưu trữ bởi OVH hoặc DigitalOcean, với CLI.

3. Máy tính xách tay hoặc PC chạy Windows có cài đặt Putty và PuttyGen.

Giả định

1. Bạn có một số kiến thức về các lệnh Linux

2. Bạn có thể truy cập máy chủ từ xa của mình bằng các quy trình thủ công thông thường, ví dụ: FTP.

3. Bạn sẽ cài đặt sẵn PuttyGen trên PC Windows của mình

Các bước

Tóm lại, - Xem Hình 1

a) Trên PC Windows của bạn, tạo tệp PPK Riêng tư bằng PuttyGen

b) Trên PC Windows của bạn, tạo tệp PPK công khai bằng PuttyGen (điều này được thực hiện tự động trong bước a)

b) Trên PC Windows của bạn, sao chép Khóa công khai từ PC Windows của bạn sang máy chủ đám mây từ xa

d) Trên PC Windows của bạn, chuyển đổi tệp PPK Riêng tư thành khóa OpenSSH bằng PuttyGen

e) Sao chép khóa OpenSSH từ PC Windows của bạn sang Raspberry Pi

f) Kiểm tra quyền truy cập và truyền tệp từ Raspberry Pi đến máy chủ Từ xa của bạn

Bước 1: A) Tạo tệp PPK riêng tư, B) Tạo khóa công khai và C) Sao chép nó vào máy chủ từ xa

Để tạo tệp PPK Riêng tư, hãy mở PuttyGen trên PC Windows của bạn. Bạn có thể truy cập PuttyGen bằng cách nhấp chuột phải vào biểu tượng putty trên thanh tác vụ Windows. Từ menu PuttyGen, chọn khóa sau đó tạo cặp khóa, chọn tùy chọn khóa SSH2 -RSA. Bạn sẽ được nhắc đặt cụm mật khẩu khi tạo khóa cá nhân và nếu bạn đặt cụm mật khẩu, bạn sẽ được yêu cầu đặt cụm mật khẩu đó trong các hoạt động sau này. Sau đó, bạn sẽ thấy khóa công khai trong khung cửa sổ như trong Hình 2.

Tiếp theo, hãy chuyển khóa công khai đến máy chủ đám mây từ xa. Mở phiên Putty tới máy chủ đám mây từ xa bằng Putty. Giả sử bạn đã đăng nhập bằng remoteuser1, sau đó thực hiện như sau trên máy chủ đám mây từ xa CLI

cd / home / remoteuser1 (nếu chưa có) mkdir.ssh

nano.ssh / allow_keys (Bạn sẽ thấy màn hình trống - dán khóa công khai được hiển thị trong hình 2, sau đó lưu và đóng tệp này)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

Bước 2: D) Chuyển đổi tệp PPK riêng tư thành khóa OpenSSH và E) Sao chép nó vào Raspberry Pi

Để chuyển đổi khóa riêng thành OpenSSH, hãy mở PuttyGen và sau đó mở khóa riêng mà bạn đã tạo trước đó - chuyển đến tùy chọn Chuyển đổi trên menu, sau đó chọn Xuất khóa OpenSSH - hãy đảm bảo rằng tệp bạn tạo có loại tệp.key. Lưu nó ở đâu đó an toàn, sau đó mở một phiên putty để đăng nhập vào Raspberry Pi của bạn. Sao chép tệp khóa vào thư mục chính trên Raspberry Pi của tài khoản người dùng bạn đã sử dụng để đăng nhập vào Raspberry Pi. Giả sử khóa được gọi là pitobot.key, sau đó làm theo các bước sau:

cd / home / pi

sudo mv pitobot.key / home / pi /

sudo chmod 600 pitobot.key

Bây giờ bạn đã sẵn sàng để kiểm tra xem cài đặt của bạn có thành công hay không - Một lần nữa, điều này được thực hiện từ Pi. Hãy nhớ rằng, remoteuser1 là tài khoản trên máy chủ đám mây từ xa có thư mục chính mà bạn đã lưu khóa công khai và ipaddress là địa chỉ ipad của máy chủ đám mây từ xa.

Đầu tiên từ Raspberry Pi, hãy đăng nhập vào máy chủ đám mây từ xa bằng Putty. Nhập các lệnh sau trên Raspberry PI CLI. (Nếu bạn đã đặt cụm mật khẩu khi tạo khóa riêng tư, bạn sẽ được yêu cầu đặt cụm mật khẩu đó ngay bây giờ.)

sudo ssh -i /home/pi/pitobot.key remoteuser1 @ ipaddress

Thao tác này sẽ đăng nhập bạn vào CLI của máy chủ đám mây từ xa trên thư mục chính của remoteuser1. Bằng cách gõ 'exit; bạn sẽ quay lại CLI của Raspberry Pi.

Tiếp theo, hãy thử chuyển tệp từ máy chủ đám mây từ xa sang Raspberry Pi. Sử dụng các lệnh sau: (Một lần nữa, nếu bạn đã đặt cụm mật khẩu khi tạo khóa riêng tư, bạn sẽ được yêu cầu đặt cụm mật khẩu ngay bây giờ.)

sudo scp -i /home/pi/pitobot.key remoteuser1 @ ipaddress: //var/www/html/*.* / home / pi /

Thao tác này sẽ chuyển tất cả các tệp từ thư mục / var / www / html / trên máy chủ từ xa sang thư mục / home / pi / trên Raspberry Pi của bạn. (Dấu hai chấm rất quan trọng) Tất nhiên, bạn có thể thay đổi thứ tự của các lệnh và chuyển tệp từ Pi đến máy chủ từ xa.

Bước 3: Cân nhắc về Bảo mật

Trong khi phương pháp cặp khóa SSH cải thiện bảo mật, hãy xem xét những điều sau:

1. Với cặp khóa SSH được bật, bạn nên xem xét loại bỏ khả năng người dùng đăng nhập trực tiếp vào máy chủ từ xa (Bạn cũng có thể truy cập máy chủ của mình bằng cách sử dụng cặp khóa Putty trên Windows sử dụng cùng một cặp khóa và bạn cũng có thể cân nhắc việc tắt đăng nhập trên Pi của bạn). Hãy cẩn thận nếu bạn chọn làm điều này và không thực hiện một cách tiếp cận vụ nổ lớn. Để làm điều này, bạn phải tắt một vài cấu hình trong tệp cấu hình ssh. Hãy rất cẩn thận khi làm điều này. Các lệnh là

nano / etc / ssh / sshd_config

Và trong tệp thực hiện các thay đổi sau

PasswordAuthentication không

UsePAM không

Lưu, thoát rồi khởi động lại SSH bằng cách khởi động lại ssh systemctl (Cái này dành cho Debian. Nó có thể khác trên các bản phân phối Linux khác nhau)

2) Giữ an toàn cho tất cả các khóa của bạn, nếu không, bạn có nguy cơ bị vi phạm dữ liệu hoặc không có quyền truy cập vào máy chủ của mình. Tôi khuyên bạn nên giữ chúng trong một kho tiền an toàn như bitwarden.com và hạn chế quyền truy cập vào nó thông qua chính sách kiểm soát truy cập của bạn.

3) Việc sử dụng cụm mật khẩu cải thiện tính bảo mật nhưng nó có thể khiến việc tự động hóa các công việc cron, v.v. trở nên khó khăn hơn. Quyết định sử dụng tính năng này và các tính năng khác phải được xác định bằng đánh giá rủi ro, ví dụ: nếu bạn đang xử lý dữ liệu cá nhân thì bạn cần các biện pháp kiểm soát lớn hơn / tương xứng.

Đề xuất:

OrangeBOX: Thiết bị lưu trữ sao lưu an toàn dựa trên OrangePI: 5 bước

OrangeBOX: Thiết bị lưu trữ sao lưu an toàn dựa trên OrangePI: OrangeBOX là một hộp sao lưu lưu trữ từ xa tất cả trong một cho bất kỳ máy chủ nào. Máy chủ của bạn có thể bị nhiễm, bị hỏng, bị xóa và tất cả dữ liệu của bạn vẫn được bảo mật trên OrangeBOX và ai sẽ không thích một nhiệm vụ bất khả thi như thiết bị sao lưu những gì bạn chỉ làm

Trình viết chữ nổi Braille đơn giản (Lời nói sang chữ nổi Braille): 8 bước (có Hình ảnh)

Simple Braille Writer (Speech to Braille): Xin chào tất cả mọi người, Tất cả những điều này bắt đầu bằng việc làm một máy vẽ XY đơn giản sau khi hoàn thành nó thành công, tôi nghĩ rằng sẽ phát triển một trình chuyển đổi văn bản từ giọng nói sang chữ nổi Braille đơn giản. Tôi bắt đầu tìm kiếm nó trên mạng và không ngờ giá quá cao. , điều đó đã thúc đẩy tôi

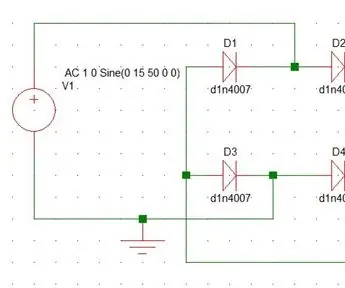

Mạch chỉnh lưu toàn sóng thông qua chỉnh lưu cầu: 5 bước (có hình ảnh)

Mạch chỉnh lưu toàn sóng thông qua chỉnh lưu cầu: Chỉnh lưu là quá trình chuyển đổi dòng điện xoay chiều thành dòng điện một chiều

Loa chống nước nổi - " Nó nổi, nó hoàn toàn và nó làm rung chuyển các ghi chú! &Quot;: 7 bước (có Hình ảnh)

Loa chống nước nổi - " Nó nổi, nó tốt và nó làm rung chuyển các nốt nhạc! &Quot;: Dự án loa chống nước này được lấy cảm hứng từ nhiều chuyến đi đến sông Gila ở Arizona (và SNL " Tôi đang ở trên một chiếc thuyền! &Quot; ). Chúng tôi sẽ thả trôi sông, hoặc gắn dây vào bờ để phao của chúng tôi ở ngay bên cạnh địa điểm cắm trại của chúng tôi. Mọi người h

Chân đế kẹp chất kết dính cảm ứng iPhone / IPod có cung cấp cáp ĐÃ CẬP NHẬT: 5 bước (có hình ảnh)

Giá đỡ Kẹp Binder cho iPhone / IPod sử dụng kẹp ghim cố định ……… đó. Mặc dù một số thiết kế thông minh đã được hiển thị là