Mục lục:

- Tác giả John Day day@howwhatproduce.com.

- Public 2024-01-30 13:33.

- Sửa đổi lần cuối 2025-01-23 15:15.

Khi ngày càng có nhiều cuộc sống của chúng ta được gửi đến đám mây tuyệt vời trên bầu trời là internet, thì việc giữ an toàn và riêng tư trong các cuộc phiêu lưu trên internet cá nhân của bạn ngày càng khó khăn hơn. Cho dù bạn đang truy cập thông tin nhạy cảm mà bạn muốn giữ ở chế độ riêng tư, cố gắng vượt qua các giới hạn được đặt ra về vị trí hoặc nội dung bạn có thể duyệt trên mạng của mình hoặc liệu bạn chỉ muốn trải nghiệm duyệt web an toàn hơn, lời khuyên phổ biến nhất mà tôi nghe được để giữ an toàn trên internet là sử dụng Mạng riêng ảo (gọi tắt là VPN).

VPN cung cấp hai dịch vụ tuyệt vời trong một gói, trong đó chúng mã hóa tất cả các gói thông tin được gửi qua chúng và tạo các dịch vụ từ xa trên cùng một mạng với VPN cục bộ cho máy bạn sử dụng để kết nối. Nếu máy chủ VPN của tôi ở Đức và tôi kết nối với VPN từ máy tính xách tay ở Úc, máy tính xách tay của tôi bây giờ sẽ có địa chỉ IP từ Đức!

Tuy nhiên, một điểm gắn bó chính với các dịch vụ VPN phổ biến hơn là nhiều loại thiết bị đang ở trong tình huống không thể định cấu hình chúng để sử dụng máy khách VPN hoặc không có sẵn máy khách VPN để sử dụng. Vì vậy, chúng tôi muốn các thiết bị của mình được kết nối với VPN của chúng tôi, nhưng đối với những máy khác không thể kết nối với một ứng dụng khách VPN đơn giản, chúng tôi muốn chúng được kết nối với VPN của chúng tôi mà không cần biết chúng đã được kết nối! Nhập điểm truy cập VPN!

Bước 1: Vật liệu

Vật liệu cho dự án này thấp, nhưng tất cả các hạng mục đều được yêu cầu.

Ngoài bộ định tuyến tại nhà của bạn (mà tôi cho rằng bạn nên có), bạn sẽ cần

- 1 Raspberry Pi (tốt nhất là Raspberry Pi 3 trở lên, nhưng miễn là nó có thể hỗ trợ kết nối ethernet thì sẽ ổn!)

- 1 dây Ethernet

- 1 wifi dongle (trừ khi bạn đang sử dụng Raspberry Pi 3, trong trường hợp đó bạn có thể sử dụng wifi tích hợp

- 1 bộ nguồn 5V 2amp cho Raspberry Pi

Bước 2: Thiết lập điểm truy cập Wifi - Phần 1 - Địa chỉ IP tĩnh cho Wifi

Trước khi thiết lập kết nối VPN cho Điểm truy cập Raspberry Pi, chúng ta phải thiết lập Pi làm điểm truy cập. Để làm điều này, chúng tôi sẽ sử dụng gói hostapd và dnsmasq cho Raspberry Pi. Hostapd là một daemon không gian người dùng để thiết lập các điểm truy cập không dây và máy chủ xác thực, trong khi dnsmasq cung cấp cơ sở hạ tầng mạng (DNS, DHCP, khởi động mạng, v.v.) cho các mạng nhỏ và bộ định tuyến mạng nhỏ.

Vì vậy, trước khi bắt đầu, hãy đảm bảo rằng bạn có một hình ảnh sạch sẽ của Hệ điều hành Raspbian đang chạy trên Pi, với các bản cập nhật mới nhất được áp dụng. Bạn cũng muốn đảm bảo rằng Raspberry Pi của bạn được kết nối với bộ định tuyến thông qua kết nối Ethernet cứng, KHÔNG phải wifi! Cuối cùng, chúng tôi sẽ chấp nhận các yêu cầu kết nối từ các thiết bị khác thông qua mô-đun wifi của chúng tôi, vì vậy bạn không muốn kết nối với bộ định tuyến của mình thông qua cùng một mô-đun. Nếu bạn đang sử dụng Raspberry Pi Zero hoặc một thiết bị bổ sung cũ hơn (không được tích hợp wifi), bạn vẫn có thể sử dụng Raspberry Pi đó, bạn chỉ cần một USB wifi dongle.

Sau khi kết nối với Raspberry Pi của bạn (qua SSH hoặc với màn hình), hãy kiểm tra xem nó đã cập nhật chưa

sudo apt-get cập nhật

sudo apt-get nâng cấp

Tiếp theo, bạn sẽ muốn tải xuống và cài đặt hostapd và dnsmasq

sudo apt-get install hostapd dnsmasq

Sau khi các gói được cài đặt, cả hai chương trình sẽ tự động khởi động, nhưng chúng tôi muốn thực hiện các thay đổi đối với cấu hình của chúng trước khi chạy chúng. Vì vậy, chúng tôi sẽ liên hệ với quyền kiểm soát hệ thống để ngăn chặn các dịch vụ liên quan đến các chương trình này

sudo systemctl dừng hostapd

sudo systemctl dừng dnsmasq

Với việc các dịch vụ hiện đã ngừng hoạt động, chúng tôi sẽ muốn gán cho mình một địa chỉ IP tĩnh, bằng cách sử dụng tệp cấu hình dhcpcd được tìm thấy tại /etc/dhcpcd.conf

Tuy nhiên, trước khi làm điều đó, chúng tôi muốn đảm bảo rằng chúng tôi đang tham chiếu đến giao diện chính xác khi gán địa chỉ IP tĩnh. Nếu sử dụng Raspberry Pi 3b hoặc Raspberry Pi Zero W, nó phải được liệt kê là wlan0. Nếu bạn đang sử dụng thiết bị phát wifi, tôi thường thấy việc kết nối thiết bị bảo vệ wifi với bộ định tuyến dễ dàng hơn một chút, lấy địa chỉ IP mới và sau đó kiểm tra kết nối để tìm giao diện của bạn. Bạn có thể kiểm tra giao diện của mình bằng cách chạy lệnh sau

ifconfig

Nếu bạn kiểm tra hình ảnh trên cùng được đính kèm với bước này, bạn có thể thấy (trừ các địa chỉ IP được biên tập lại) các giao diện được gán cho Raspberry Pi của tôi. Trong trường hợp của tôi, tôi đang sử dụng wlan0, nhưng nó phụ thuộc vào thiết lập của bạn. Như tôi đã đề cập trước đó, nếu bạn sử dụng wifi dongle, kết nối với mạng của bạn, chạy lệnh ifconfig và bất kỳ giao diện nào xuất hiện có địa chỉ IP hợp lệ và không phải là "eth0" hoặc "lo" sẽ là giao diện bạn muốn để sử dụng.

Bây giờ tôi đã biết giao diện nào dành cho bộ điều hợp wifi của mình, tôi có thể gán địa chỉ IP tĩnh cho nó trong tệp cấu hình dhcpcd! Khởi động cấu hình trong trình soạn thảo yêu thích của bạn (tôi đang sử dụng nano).

sudo nano /etc/dhcpcd.conf

Ở cuối cấu hình, chúng tôi muốn thêm các dòng sau, nhưng thay thế "wlan0" bằng bất kỳ giao diện nào của bạn:

interface wlan0 static ip_address = 192.168.220.nohook wpa_supplicant

Lệnh này đang làm là thiết lập một ip tĩnh là 192.168.220.1 và sau đó yêu cầu giao diện wlan0 không liên kết với trình điều khiển wpa_supplicant thường được sử dụng cho giao diện này để kết nối với các mạng khác. Chúng tôi làm điều này để (cuối cùng) chúng tôi có thể phát tín hiệu của riêng mình thông qua giao diện wlan0, thay vì sau đó kết nối với mạng thông qua giao diện này.

Nếu bạn đang sử dụng nano để thực hiện những thay đổi này, hãy lưu các thay đổi bằng cách nhấn ctrl + x rồi nhấn Y rồi enter để lưu tệp và thoát ra khỏi nano. (hãy nhớ rằng chúng tôi sẽ nhập và thoát ra khỏi nano khá nhiều trong hướng dẫn này).

Cuối cùng, để những thay đổi này có hiệu lực, bạn sẽ phải khởi động lại Pi của mình hoặc chỉ cần khởi động lại dịch vụ dhcpcd để tải lại cấu hình và áp dụng những thay đổi này

sudo systemctl khởi động lại dhcpcd

Chờ trong giây lát, sau đó chạy lại lệnh ifconfig để kiểm tra và xem các thay đổi của bạn có hiệu lực hay không. Tôi thừa nhận, đôi khi tôi đã thử điều này và bộ định tuyến của tôi vẫn còn hợp lệ cho thuê địa chỉ IP mà tôi đang sử dụng, vì vậy nó sẽ giữ địa chỉ cũ. Nếu đúng như vậy, hãy kiểm tra lại mọi thứ trong cấu hình của bạn và khởi động lại dịch vụ dhcpcd.

Bộ điều hợp wifi của chúng tôi (nên) hiện có địa chỉ IP tĩnh!

Tiếp theo, cấu hình hostapd và dnsmasq!

Bước 3: Thiết lập Điểm truy cập Wifi - Phần 2 - Cấu hình Hostapd

Với những thay đổi của dhcpcd.conf, đã đến lúc bắt đầu với hostapd! Bắt đầu bằng cách tạo một tệp hostapd.conf mới trong trình soạn thảo văn bản yêu thích của bạn (một lần nữa trong nano cho tôi!)

sudo nano /etc/hostapd/hostapd.conf

Khi bạn hiển thị tệp cấu hình, hãy sao chép văn bản sau và dán vào cấu hình.

interface = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Tên và mật khẩu mạng Wifi BẠN NÊN THAY ĐỔI NÀY ssid = Pi-WifiFoLife # Cụm mật khẩu mạng wpa_passphrase = Y0uSh0uldCh @ ng3M3

Sau khi bạn đã dán, hãy tìm phần cuối cùng ở dưới cùng có "ssid =" và "wpa_passphrase =". Đây là mạng wifi mà chúng ta đang thiết lập sẽ được gọi là gì và mật khẩu là gì để kết nối với mạng wifi mà chúng ta đang thiết lập. VÌ VẬY, HÃY CHẮC CHẮN THAY ĐỔI ĐIỀU NÀY SANG SOMETHING ELSE! Bạn đã được cảnh báo.

Ngoài ra, nếu bạn đang sử dụng wifi dongle thay vì wifi tích hợp, bạn sẽ phải thay đổi phần giao diện ở đầu cấu hình để phù hợp với giao diện cho wifi dongle của bạn. Bạn cũng có thể phải thay đổi trình điều khiển, tùy thuộc vào kiểu thiết bị phát wifi bạn đang sử dụng. Để có danh sách (hầu hết là toàn diện) các dongle wifi tương thích, trình điều khiển tương ứng và các trang hỗ trợ của chúng, tôi thấy trang này rất hữu ích! Đồng thời kiểm tra trang hỗ trợ cho sản phẩm bạn đang sử dụng nếu bạn gặp khó khăn. Hãy nhớ rằng, nếu bạn đã có thể kết nối với mạng của mình trước đó trong hướng dẫn bằng wifi dongle, điều đó có nghĩa là phải có một trình điều khiển hoạt động cho dongle trên pi của bạn ở đâu đó !!!

Bây giờ chúng ta có tệp cấu hình mới của mình, chúng ta phải đảm bảo rằng chúng ta yêu cầu các quy trình hostapd tham chiếu tệp cấu hình mới! bắt đầu với những điều sau:

sudo nano / etc / default / hostapd

Tìm dòng trong tệp chúng tôi vừa mở có nội dung # DAEMON_CONF = "" và thay đổi dòng này thành DAEMON_CONF = "/ etc / hostapd / hostapd.conf" (hãy chắc chắn rằng bạn đang bỏ dấu # ở đầu để bỏ ghi chú đồng ruộng!)

Có một tệp cấu hình khác cho hostapd mà chúng tôi cần cập nhật. Chạy lệnh sau:

sudo nano /etc/init.d/hostapd

Lần thay đổi này gần như giống với lần trước. Tìm phần DAEMON_CONF = và thay thế nó bằng DAEMON_CONF = / etc / hostapd / hostapd.conf

Sau đó lưu và thoát khỏi tệp đó!

Hostapd hiện đã được cấu hình!

Bước 4: Cấu hình DNSMasq và Chuyển tiếp IP

Với hostapd hiện đã được cấu hình (mặc dù chưa chạy), bây giờ chúng ta có thể chuyển sang dnsmasq!

Trước khi bắt đầu chỉnh sửa các tệp cấu hình, chúng ta có thể tiếp tục và đổi tên một trong các tệp cấu hình ban đầu, vì chúng tôi sẽ không sử dụng bất kỳ thứ gì có trong tệp cấu hình cụ thể này.

Thực hiện một lệnh mv nhanh với một tên tệp mới sẽ thực hiện thủ thuật

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Sau đó, tạo một tệp cấu hình mới!

sudo nano /etc/dnsmasq.conf

Không quá chú trọng vào cái này, tôi chỉ cần sao chép phần sau và dán vào tệp mới

interface = wlan0 # Sử dụng giao diện wlan0 (hoặc bất kỳ giao diện nào là giao diện không dây của bạn) máy chủ = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # Dải IP và thời gian thuê

Dòng trên cùng của cấu hình này là dành cho giao diện chúng tôi đang sử dụng để phát tín hiệu của mình, dòng giữa dành cho Nhà cung cấp dịch vụ tên Doman của chúng tôi và dòng dưới cùng là dải địa chỉ IP mà Pi sẽ chỉ định cho người dùng kết nối Pi Wifi. Hãy tiếp tục và lưu tệp này và sau đó thoát ra khỏi nano (hoặc vim, hoặc bất kỳ thứ gì bạn đang sử dụng để thay đổi tệp).

Tiếp theo, chúng ta phải thiết lập tệp cấu hình systctl.conf để chuyển tiếp tất cả lưu lượng truy cập vào giao diện không dây để định tuyến thông qua kết nối ethernet

sudo nano /etc/sysctl.conf

Bên trong tệp cấu hình này, tất cả những gì bạn phải làm là bỏ ghi chú dòng # net.ipv4.ip_osystem = 1 và lưu / thoát khỏi tệp cấu hình này.

Bây giờ chúng ta đã thiết lập chuyển tiếp, chúng ta muốn thiết lập NAT (Dịch địa chỉ mạng) giữa giao diện không dây (wlan0) và giao diện ethernet (eth0). Điều này giúp chuyển tiếp tất cả lưu lượng truy cập từ wifi qua kết nối ethernet (và cuối cùng là VPN!).

Thêm quy tắc mới vào iptable để chuyển tiếp NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Quy tắc hiện đã được thiết lập, nhưng iptable bị xóa mỗi khi khởi động lại Raspberry Pi, vì vậy chúng tôi phải lưu quy tắc này để có thể tải (lại) mỗi khi Pi của chúng tôi được khởi động lại.

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Quy tắc hiện đã được lưu, nhưng chúng tôi phải cập nhật tệp cấu hình rc.local cục bộ của Pi để đảm bảo nó luôn được tải!

Mở tệp rc.local trong trình chỉnh sửa yêu thích của bạn

sudo nano /etc/rc.local

và tìm phần có nội dung thoát 0

Ngay trên dòng đó (đừng xóa nó!), Thêm lệnh sau sẽ tải lại quy tắc NAT mà chúng tôi đã thiết lập. Bây giờ nó sẽ giống như thế này

iptables-restore </etc/iptables.ipv4.nat exit0

Lưu và thoát khỏi tệp này, và bây giờ tất cả các cấu hình của chúng tôi sẽ được thực hiện cho điểm truy cập!

Tất cả những gì chúng ta phải làm là khởi động dịch vụ hostapd và dnsmasq, đồng thời khởi động lại Raspberry Pi của mình!

dịch vụ sudo bắt đầu hostapd

dịch vụ sudo bắt đầu dnsmasq

Kiểm tra để đảm bảo bạn có thể thấy AP mới của mình. Nếu mọi thứ được thiết lập đúng, bây giờ bạn sẽ có một điểm truy cập wifi trên Raspberry Pi của mình! Bây giờ khởi động lại pi

khởi động lại sudo

Tiếp theo, thiết lập kết nối OpenVPN!

Bước 5: Thiết lập OpenVPN và Cấu hình nhà cung cấp dịch vụ VPN

Bây giờ Pi của chúng ta đang phát sóng wifi, đã đến lúc thiết lập openvpn! Chúng tôi sẽ bắt đầu bằng cách cài đặt openvpn thông qua apt-get install

sudo apt-get install openvpn -y

Sau khi cài đặt xong openvpn, chúng ta phải điều hướng đến nơi chúng ta sẽ lưu trữ thông tin xác thực và tệp cấu hình openvpn.

cd / etc / openvpn

Điều đầu tiên chúng tôi sẽ làm ở đây (trong / etc / openvpn) là thiết lập một tệp văn bản mà chúng tôi sẽ lưu trữ tên người dùng và mật khẩu của mình cho dịch vụ VPN mà chúng tôi đang sử dụng.

sudo nano auth.txt

Tất cả những gì chúng ta cần là lưu tên người dùng và mật khẩu trong tệp này, không có gì khác.

tên tài khoản

mật khẩu mở khóa

Tôi nên nói thêm rằng tại thời điểm này, bạn nên có ý tưởng về người bạn muốn sử dụng làm dịch vụ VPN cho các kết nối của mình. Có rất nhiều cuộc tranh luận về việc dịch vụ nào là tốt nhất hoặc an toàn nhất, vì vậy hãy mua sắm xung quanh và kiểm tra các bài đánh giá về chúng! Đối với mục đích của hướng dẫn này, tôi đang sử dụng Truy cập Internet Riêng tư (PIA). Chúng khá rẻ và được công nhận là rất đáng tin cậy! Bạn cũng có thể thiết lập VPN của mình để kết thúc ở khá nhiều khu vực lớn trên thế giới! Canada? Nga? Nhật Bản? Không thành vấn đề!

Nếu bạn sử dụng Truy cập Internet Riêng tư, họ cũng có một phần hữu ích trên trang web của họ, nơi bạn có thể tập hợp loại tệp cấu hình openvpn mà bạn có thể sử dụng trong thiết lập này! Có các loại cấu hình openvpn khác mà bạn có thể sử dụng với các nhà cung cấp khác, nhưng tôi quyết định chọn loại này.

Cho dù bạn chọn nhà cung cấp dịch vụ nào, bạn cần tệp kết nối openvpn (phải kết thúc bằng.ovpn cho loại tệp) từ nhà cung cấp dịch vụ đó để kết nối. Để đơn giản hơn, tôi đã đổi tên thành "connectionprofile.ovpn" trước khi tải nó lên Raspberry Pi của mình. Sau khi bạn tải xuống tệp.ovpn trên Pi hoặc chuyển nó vào Pi, hãy đảm bảo rằng tệp nằm trong / etc / openvpn trên Pi của bạn.

Sau khi di chuyển tệp vpn đang mở vào đúng thư mục, sau đó chúng ta phải thay đổi loại tệp vì openvpn mong đợi tệp cấu hình kết thúc bằng.conf thay vì.ovpn. Khi tôi làm điều này, tôi vẫn muốn giữ nguyên tệp gốc, đề phòng bất kỳ điều gì thú vị xảy ra, vì vậy tôi chỉ sử dụng lệnh cp (vì bạn đang ở / etc / openvpn, bạn sẽ cần sử dụng quyền sudo để chạy lệnh này)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Với cấu hình hồ sơ openvpn được tạo, chúng tôi cần thực hiện thay đổi nhanh chóng để cung cấp thông tin đăng nhập của mình, vì vậy, đã đến lúc phát triển nano một lần nữa!

sudo nano /etc/openvpn/connectionprofile.conf

Bạn sẽ muốn tìm dòng auth-user-pass và thay thế dòng đó bằng auth-user-pass auth.txt

Điều này yêu cầu openvpn lấy tệp thông tin xác thực mà chúng tôi đã sử dụng trước đó để sử dụng khi xác thực hồ sơ mà chúng tôi đã cung cấp.

Lưu và thoát ra khỏi tệp cấu hình hồ sơ!

Đó phải là tất cả mọi thứ cho thiết lập VPN, nhưng chúng tôi sẽ muốn kiểm tra xem tất cả cấu hình của chúng tôi đã được thiết lập chính xác chưa trước khi thiết lập để dịch vụ VPN tự động khởi động. Chạy lệnh sau để kiểm tra kết nối VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Bạn sẽ thấy một loạt văn bản cuộn khi Pi cố gắng kết nối với Nhà cung cấp dịch vụ VPN (hy vọng không có thông báo lỗi!) Nhưng bạn muốn để nó cho đến khi bạn thấy Trình tự khởi tạo đã hoàn thành trong cửa sổ. Nếu bạn nhìn thấy điều đó, điều đó có nghĩa là Pi của bạn đã được kết nối với Nhà cung cấp dịch vụ VPN của bạn! Bạn có thể tiếp tục và kết thúc quá trình bằng cách nhấn Ctrl + c trong cửa sổ dòng lệnh.

Bây giờ VPN hoạt động, chúng tôi phải xóa các iptables hiện tại. Chúng ta có thể hoàn thành điều đó bằng ba lệnh sau

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Vì chúng tôi đã xóa iptables, nên chúng tôi phải đặt lại quy tắc nat mà chúng tôi đã tạo trước đó trong hướng dẫn này bằng cách chạy lệnh sau (lệnh này trông quen thuộc!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Bây giờ chúng ta có thể lưu cấu hình này trên cấu hình trước đó mà chúng ta đã tập hợp lại ở bước trước. (lệnh này trông cũng quen thuộc!)

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Bây giờ chúng tôi đã thiết lập các quy tắc NAT, chúng tôi phải thay đổi cấu hình mặc định cho openvpn để sử dụng cấu hình chúng tôi thiết lập. Chúng tôi thực hiện việc này bằng cách chỉnh sửa tệp cấu hình trong / etc / default / openvpn

sudo nano / etc / default / openvpn

Tìm dòng có nội dung # autostart = "all", bỏ ghi chú dòng này và thay đổi nó thành tên của tệp cấu hình openvpn của bạn (tất nhiên là trừ đi.conf!) Vì vậy, trong trường hợp của tôi, tôi thay đổi dòng thành autostart = " hồ sơ kết nối"

và sau đó lưu và thoát khỏi tệp cấu hình này!

Đó sẽ là tất cả mọi thứ cho setu VPN! Chỉ cần khởi động lại Pi và xác minh rằng mọi thứ đang hoạt động bằng cách kết nối với điểm phát sóng và kiểm tra Địa chỉ IP của bạn thông qua một trang web như whatismyip.com.

Với cấu hình này, có khả năng địa chỉ IP của bộ định tuyến của bạn có thể bị rò rỉ do rò rỉ DNS. Chúng tôi có thể khắc phục điều này bằng cách thay đổi DNS mà chúng tôi tham chiếu trong tệp dhcpcd.conf để trỏ đến một dịch vụ DNS bên ngoài, chẳng hạn như Cloudflare!

Mở tệp dhcpcd.conf trong trình chỉnh sửa yêu thích của bạn:

sudo nano /etc/dhcpcd.conf

Tìm dòng trong config #static domain_name_servers = 192.168.0.1, bỏ ghi chú dòng và thay đổi nó thành như sau: static domain_name_servers = 1.1.1.1 và lưu / thoát khỏi tệp cấu hình. Khởi động lại Pi một lần nữa và bây giờ bạn có thể kiểm tra lại xem địa chỉ IP của bộ định tuyến của bạn có bị rò rỉ thông qua ipleak.net hay không.

Một điều khác cần lưu ý là địa chỉ IP của bộ định tuyến của bạn có thể bị rò rỉ qua WebRTC. WebRTC là một nền tảng được sử dụng bởi tất cả các trình duyệt hiện đại để tiêu chuẩn hóa tốt hơn các giao tiếp bao gồm nhắn tin tức thì, hội nghị video và phát trực tuyến âm thanh và video. Một sản phẩm phụ của nền tảng này là nếu không được chọn, nó có thể làm rò rỉ địa chỉ IP của bộ định tuyến nếu bạn được kết nối với VPN. Cách dễ nhất mà bạn có thể ngăn chặn điều này bằng cách sử dụng các tiện ích mở rộng hoặc bổ trợ của trình duyệt, chẳng hạn như webrtc-rò rỉ-ngăn chặn.

Với mọi thứ được thiết lập trên pi của bạn ngay bây giờ, nếu bạn muốn đảm bảo tất cả lưu lượng truy cập internet của mình được mã hóa, bạn có thể kết nối với điểm phát sóng này và tất cả lưu lượng truy cập của bạn sẽ được mã hóa thông qua VPN!

Hy vọng bạn thích Hướng dẫn của tôi, bây giờ hãy bảo mật tất cả các wifi !!

Đề xuất:

Dự án cảnh báo bảo mật bằng laser sử dụng Arduino: 5 bước

Dự án cảnh báo an ninh bằng laser sử dụng Arduino: Báo động an ninh bằng laser được áp dụng rộng rãi trong các ngành công nghiệp và thương mại khác. Lý do đằng sau điều này là Laser ít bị ảnh hưởng bởi các điều kiện môi trường làm cho nó đáng tin cậy và đáng tin cậy. Vì vậy, trong dự án Arduino này, tôi đã sử dụng Laser

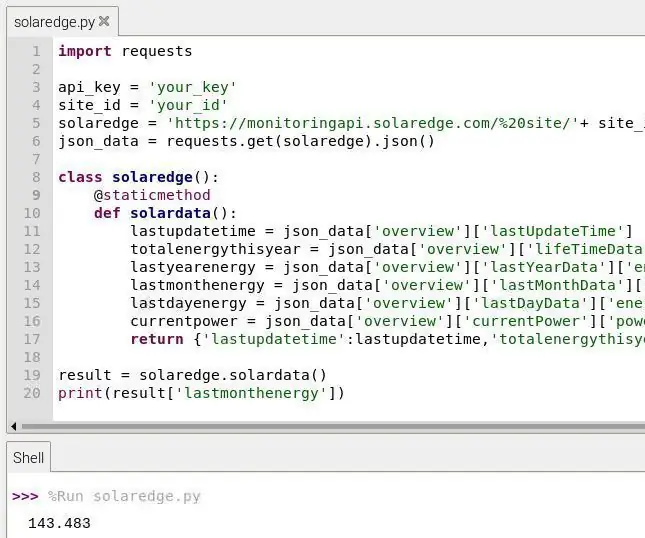

Truy cập dữ liệu Solaredge của bạn bằng Python: 4 bước

Truy cập dữ liệu Solaredge của bạn bằng Python: Vì dữ liệu của máy biến solaredge không được lưu trữ cục bộ nhưng trên các máy chủ của solaredge, tôi muốn sử dụng dữ liệu của mình cục bộ, bằng cách này, tôi có thể sử dụng dữ liệu trong các chương trình của riêng mình. Tôi sẽ chỉ cho bạn cách bạn có thể yêu cầu dữ liệu của mình trên các web đơn lẻ

Bảo vệ mắt: Bảo vệ mắt được kích hoạt bằng âm thanh: 9 bước (có hình ảnh)

Eye Guardian: Bảo vệ mắt được kích hoạt bằng âm thanh: Eye Guardian là thiết bị bảo vệ mắt được kích hoạt bằng âm thanh liên tục, có độ phân giải cao được hỗ trợ bởi Arduino. Nó phát hiện âm thanh của thiết bị nặng và hạ thấp kính bảo vệ khi thiết bị đang được sử dụng. Trong bước đầu tiên, tôi sẽ giải thích về Inspirati

Thông báo cho khách truy cập trang web với IFTTT: 6 bước

Thông báo cho khách truy cập trang web với IFTTT: Trong hướng dẫn này, bạn sẽ nhận được thông báo của Android khi ai đó truy cập trang web của bạn. Vì vậy để làm được điều này Bạn cần có một chút kiến thức về ngôn ngữ lập trình PHP và kiến thức cơ bản về Ngôn ngữ C đơn giản để biết cách Ứng dụng IFTTT này làm (

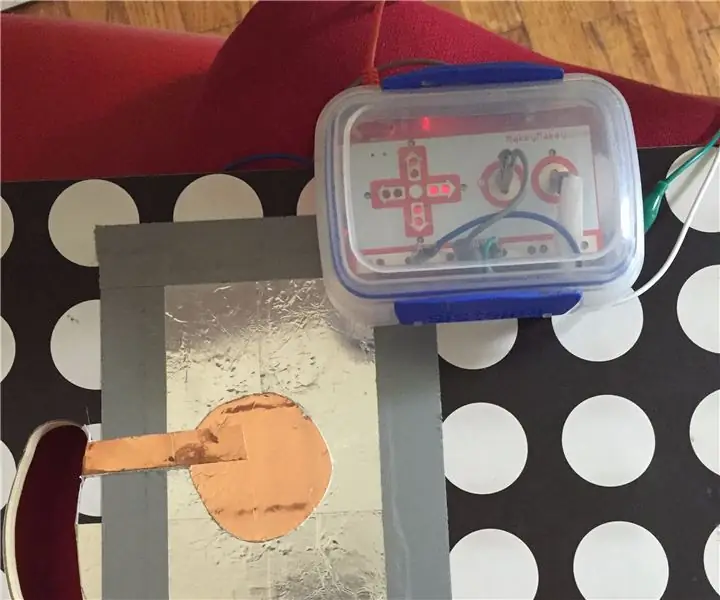

Truy cập bằng công tắc với Makey Makey: 3 bước (có hình ảnh)

Tiếp cận bằng công tắc với Makey Makey: Hệ thống hai công tắc này sử dụng khay lót (tôi đã sử dụng khay này của IKEA), vật liệu dẫn điện (tôi đã sử dụng băng nhôm và đồng nhưng bạn luôn có thể sử dụng lá nhôm nhà bếp cũ tốt), băng keo và một Makey Makey để tạo công tắc chỉ chạm. Hệ thống c